Пентагон всерьез озаботилсяугрозой кибератаки на свое самое главное оружие – беспилотные ударные самолеты.

Обычно хакеры стараются проникнуть в закрытые сети и украсть секретные данные. Однако современная военная техника тоже может стать мишенью для кибератаки. Последствия перехвата злоумышленниками управления смертоносными летающими роботами могут быть самыми печальными, как для американских войск, так и для мирного населения. Огневой мощи, например, беспилотника Reaper, вполне достаточно, чтобы вызвать катастрофические разрушения на АЭС и масштабное заражение местности радионуклидами. Кроме того, некоторые компьютеры на пунктах управления БПЛА работают в среде Windows, которая хорошо изучена хакерами и уязвима для «случайных» вирусов.

Системы киберзащиты будущего можно построить на базе игровых алгоритмовТрадиционные методы обеспечения безопасности, такие как антивирусное сканирование, не могут решить проблему защиты систем управления беспилотниками, поскольку антивирусы в основном работают с известными уязвимостями. В случае с БПЛА первая атака неизвестным ранее способом может иметь самые печальные последствия.

DARPA собирается кардинально решить вопрос уязвимостиБПЛА перед кибератаками, например, с помощью «абсолютной» защиты CRASH - разработки специалистов Массачусетского технологического института. Эта система чем-то похожа на иммунную систему человека и затрудняет проникновение вредоносного кода в военное ПО. CRASH будет выявлять подозрительную деятельность, анализировать ее на предмет возможной атаки и блокировать внедрение в информационную систему.

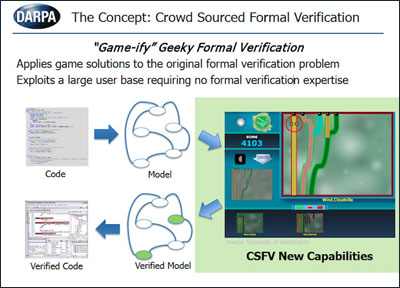

Также агентство DARPA запустило разработку программы, которая обнаруживает и удаляет вредоносный код. Новый софт заменит длительную рутинную проверку всех строк программного кода на анализ уязвимостей и выявление вредоносного кода. Например, поиск уязвимости переполнения буфера (которая позволяет хакеру вставить вредоносный код) можно превратить в своеобразную игру вроде тетриса, когда аномалия выявляется в неправильности сборки эталонной фигуры, изображающей программный код.

Пока все перспективные технологии киберзащиты находятся на ранней стадии разработки. Но, скорее всего, в будущем кибератака станет весьма сложным и опасным делом, требующим высокой квалификации и групповых усилий.

Pentagon cyber threat seriously bothered by their most important weapon - unmanned attack aircraft.

Typically, hackers trying to penetrate the closed network and steal sensitive data.However, modern military technology could also become a target for cyber attacks.The consequences of interception by hackers control deadly flying robots can be very sad for both American troops and civilians. Firepower, such as UAV Reaper, is enough to cause catastrophic destruction at nuclear power plants and large-scale contamination of the terrain with radionuclides. In addition, some computers at control UAVs operate in an environment of Windows, which is well understood by hackers and vulnerable to a "random" virus.

Cyber systems of the future can be constructed based on game algorithms

Traditional methods of security such as virus scanning, can not solve the problem of protecting control systems drones because antivirus work mostly with known vulnerabilities. In the case of the UAV first attack a previously unknown manner can have dire consequences.

DARPA is going to fundamentally solve the problem of vulnerability to cyber attacks UAV, for example, by using the "absolute" protection CRASH - design professionals at the Massachusetts Institute of Technology. This system is somewhat similar to the human immune system and impedes the penetration of malicious code in military software. CRASH will detect suspicious activity, to analyze it for possible attacks and to block the introduction of an information system.

The agency also launched DARPA to develop a program that detects and removes malicious code. The new software will replace the long routine inspection of all lines of code for vulnerability analysis and identification of malicious code. For example, searching for buffer overflow vulnerability (which allows an attacker to insert malicious code) can be converted into a kind of a game like Tetris, when an anomaly is detected in incorrect assembly reference figures, representing the code.

While all the emerging technologies of cyber defense in the early stages of development. But, most likely in the future cyber attacks will become very difficult and dangerous, requiring high skills and group work.

'via Blog this'

Комментарии

Отправить комментарий